共计 1454 个字符,预计需要花费 4 分钟才能阅读完成。

| 导读 | 由于需要定位一个问题,在服务器上 tcpdump 抓取 https 数据包,然后下载到本地打开 wireshark 分析。然后我们下载域名私钥配置到 wireshark,发现数据包居然无法解密。是 wireshark 配置密钥的方法不对?但谷歌了好多文章都是说这样配置的。由于对 HTTPS 认识不够深, 一时不知道如何入手解决。没办法,只能先了解 tls 这个协议了,于是查看了 TLS1.2 的 RFC 文档,终于勉强解答了这个疑惑。 |

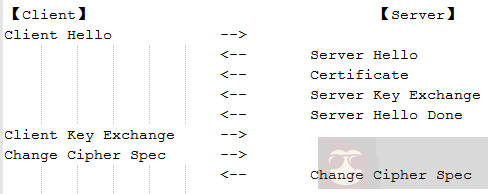

在解决这个问题之前,先整体了解一下 TLS 的握手全过程。省略了不常见的过程。如图:

下面按顺序介绍各握手步骤。

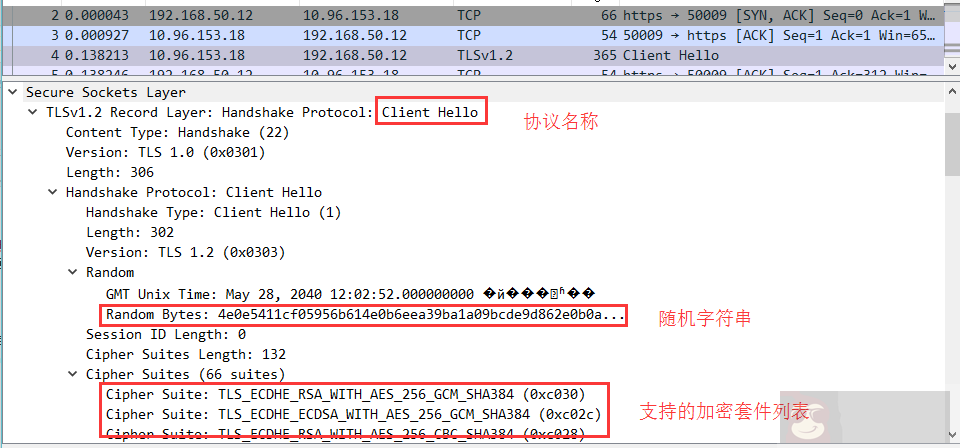

这是 TLS 握手的第一步,由客户端发起请求。此协议主要包括了一个客户端生成的随机字符串(用来下面生成 session key),还有客户端支持的加密套件列表。如图:

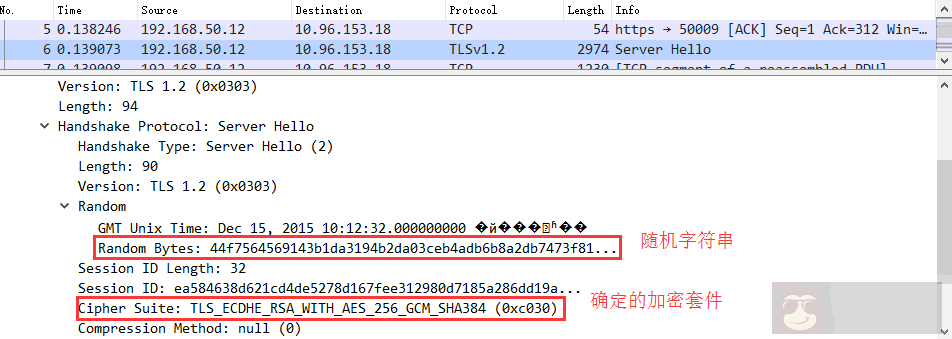

服务器收到客户端的 Client Hello 数据包之后,根据客户端发来的加密套件列表,选择一个加密套件,也生成一个随机字符串返回给客户端。我们看到下图中的加密套件为,密钥交换算法使用 ECDHE_RSA,对称加密算法使用 AES_256_GCM_SHA384, 如图:

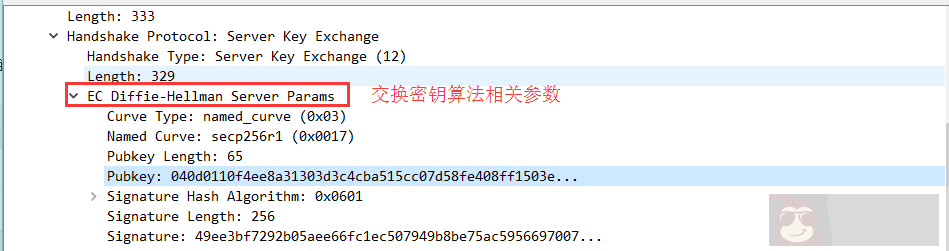

Server Key Exchange 协议包,由服务器返回,主要目的是与客户端交换用于数据对称加密的密钥。如图:

服务器返回此协议数据,告诉客户端已经完成返回所需用于密钥交换的数据。服务器等待客户端响应。

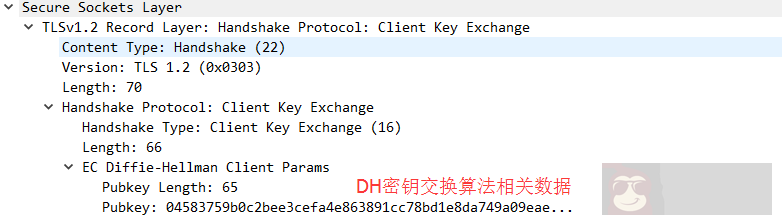

客户端根据服务器返回的 DH 密钥数据生成 DH 公共数据也发给服务器,用来生成最终的 pre-master-secret。如图:

此协议用于客户端和服务器相互告知也完成密钥交换过程,可以切换到对称加密过程。

到这里大概的 TLS 握手过程就结束了。为解决本文中的问题,还需要了解密钥交换的算法,RSA 和 Diffie–Hellman。

密钥交换算法目前常用的有 RSA 和 Diffie-Hellman。

对于密钥交换使用 RSA 算法,pre-master-secret 由客户端生成,并使用公钥加密传输给服务器。

对于密钥交换使用 Diffie-Hellman 算法,pre-master-secret 则通过在 Key Exchange 阶段交换的信息,由各自计算出 pre-master-secret。所以 pre-master-secret 没有存到硬盘,也没有在网络上传输,wireshark 就无法获取 session key,也就无法解密应用数据。那我们是否可以反向计算出 pre-master-secret 呢?理论上可以,但是非常困难。

对 Diffie-Hellman 算法感兴趣的可以参考 https://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

说了这么多,究竟有什么办法可以让 wireshark 解密数据?我们可以通过下面几种方法来使 wireshark 能解密 https 数据包。

1. 中间人攻击;

2. 设置 web 服务器使用 RSA 作为交换密钥算法;

3. 如果是用 chrome,firefox,可以设置导出 pre-master-secret log,然后 wireshark 设置 pre-master-secret log 路径,这样就可以解密了。