共计 1221 个字符,预计需要花费 4 分钟才能阅读完成。

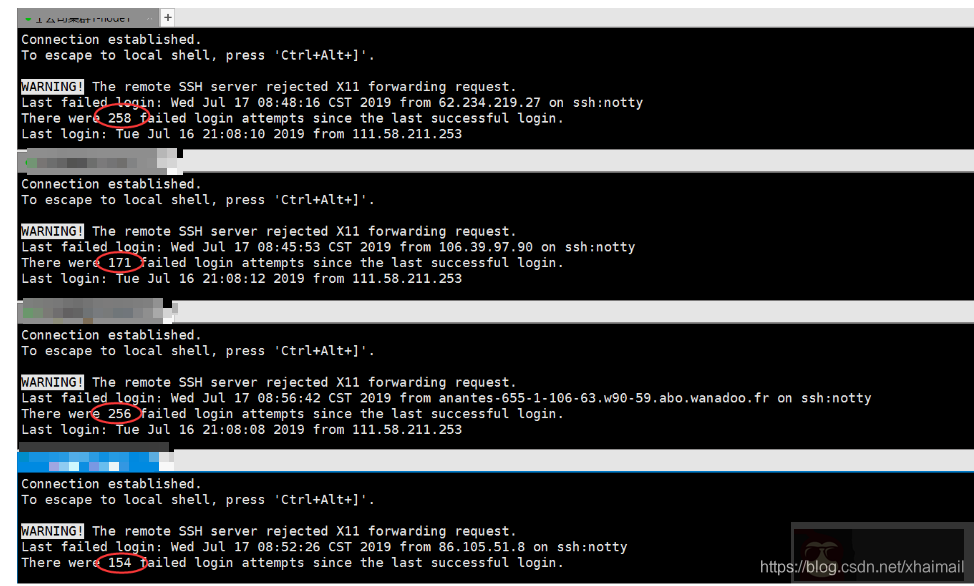

每次登录系统 (CentOS7),就会发现有 N 次登陆失败的统计信息,如:

查看 /var/log/secure 日志文件可以看到文件中有很多认证失败的 ip 登录信息,这就说明已经被无数不同的 IP 地址和不同的用户进行 SSH 尝试连接了。

密码再复杂也顶不住这样暴力扫描啊,为预防万一,下面总结了几种防范方法:

1、禁止 root 登录

修改 sshd 服务器端的配置文件 /etc/ssh/sshd_config

[root@vps ~]$ vi /etc/ssh/sshd_config

--------------- 配置如下 ----------------

PermitRootLogin no

重启

[root@vps ~]$ service sshd restart2、修改 SSH 默认端口

修改 SSH 默认端口号,sshd 服务器端的配置文件为 /etc/ssh_config

[root@vps ~]$ vi /etc/ssh/sshd_config

--------------- 配置如下 ----------------

Port 2280

重启 SSH

[root@vps ~]$ systemctl restart sshd

查看状态

[root@vps ~]$ systemctl status sshd

查看端口是否更改

[root@vps ~]$ netstat -ntlp | grep 2280

tcp 0 0 0.0.0.0:2280 0.0.0.0:* LISTEN 8793/sshd

tcp6 0 0 :::2280 :::* LISTEN 8793/sshd3、根据 secure 文件中失败的 ip 次数做限制

当同一个 IP 地址超过 5 次的尝试,那么就加入 /etc/hosts.deny

#! /bin/bash

# 提取所有的 IP 到 black.list 文件中

cat /var/log/secure|awk '/Failed/{print $(NF-3)}'|sort|uniq -c|awk '{print $2"="$1;}' > /usr/local/bin/black.list

# 设定次数

define="5"

for i in `cat /usr/local/bin/black.list`

do

IP=`echo $i |awk -F= '{print $1}'`

NUM=`echo $i|awk -F= '{print $2}'`

if [$NUM -gt $define]; then

grep $IP /etc/hosts.deny > /dev/null

if [$? -gt 0];then

echo "sshd:$IP:deny" >> /etc/hosts.deny

fi

fi

done添加计划任务。

[root@vps ~]$ crontab -e

# 每 3 分钟检查一次

*/3 * * * * sh /usr/local/bin/secure_ssh.sh

重启 crontab

[root@vps ~]$ systemctl restart crond

正文完

星哥玩云-微信公众号