共计 2376 个字符,预计需要花费 6 分钟才能阅读完成。

| 导读 | 在本文中列出了一些实用的 iptables 规则,可以参考。 |

使用下面几个命令可以清空 iptables 表:

| # 使用 - t 选项选择哪个表,表有 filter, nat , mangle 三个表 | |

| iptables -t filter -F | |

| iptables -t filter -X | |

| iptables -t filter -Z |

-F清空所有链的规则,-X删除自定义的链,-Z清空数据包流量。

默认链策略是 ACCEPT。对于所有 INPUT,FORWARD 和 OUTPUT 链,将其更改为 DROP,如下所示:

| iptables -P INPUT DROP | |

| iptables -P OUTPUT DROP | |

| iptables -P FORWARDING DROP |

将 INPUT 和 OUTPUT 链的默认策略都设置为 DROP 时,对每个防火墙规则要求,都应定义两个规则,一个用于 INPUT,一个用于 OUTPUT。

如果信任内部用户,则可以省略上面的 OUTPUT。即默认情况下不丢弃所有 OUTPUT 数据包。在这种情况下,对于拥有的每个防火墙规则要求,只需定义一个规则即可。即只为 INPUT 定义规则,因为所有数据包的传出都是 ACCEPT。

| BLOCK_THIS_IP="x.x.x.x" iptables -A INPUT -s "$BLOCK_THIS_IP" -j DROP | |

| 或者 | |

| iptables -A INPUT -i ens160 -s "$BLOCK_THIS_IP" -j DROP | |

| 或者 iptables -A INPUT -i ens160 -p tcp -s "$BLOCK_THIS_IP" -j DROP |

定义一个变量,值写入要阻止的 ip 地址。上面第一条规则的意思是从某个 ip 进入的流量拒绝掉。第二条规则是阻止某个 ip 地址从 eth0 进入的流量。第三条规则指的是拒绝某个 ip 地址从 eth0 进入访问 tcp 协议的流量。

以下规则允许 ens160 接口上的所有传入的 ssh 连接。

| iptables -A INPUT -i ens160 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT | |

| iptables -A OUTPUT -o ens160 -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT |

下面是允许指定网段的 ip 地址连接本机的 ssh 服务:

| iptables -A INPUT -i ens160 -p tcp -s 192.168.100.0/24 --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT | |

| iptables -A OUTPUT -o ens160 -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT |

以下规则允许传出 ssh 连接。当从内部 ssh 连接到外部服务器时可以使用:

| iptables -A OUTPUT -o ens160 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT | |

| iptables -A INPUT -i ens160 -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT |

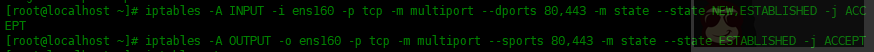

下面使用 multiport 模块,可以减少写入规则条数。下面实例允许外部访问本机的 http,https 服务。

| iptables -A INPUT -i ens160 -p tcp -m multiport --dports 80,443 -m state --state NEW,ESTABLISHED -j ACCEPT | |

| iptables -A OUTPUT -o ens160 -p tcp -m multiport --sports 80,443 -m state --state ESTABLISHED -j ACCEPT |

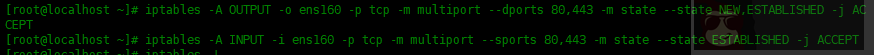

下面命令允许本机访问外面的 http,https 服务:

| iptables -A OUTPUT -o ens160 -p tcp -m multiport --dports 80,443 -m state --state NEW,ESTABLISHED -j ACCEPT | |

| iptables -A INPUT -i ens160 -p tcp -m multiport --sports 80,443 -m state --state ESTABLISHED -j ACCEPT |

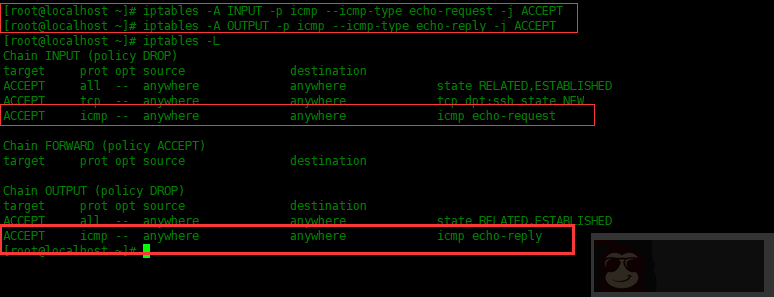

以下规则允许外部用户能够 ping 你的服务器:

| iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT | |

| iptables -A OUTPUT -p icmp --icmp-type echo-reply -j ACCEPT |

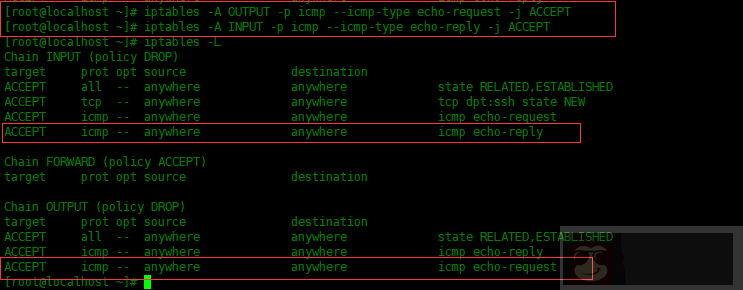

以下规则允许从内部 ping 到任何外部服务器:

| iptables -A OUTPUT -p icmp --icmp-type echo-request -j ACCEPT | |

| iptables -A INPUT -p icmp --icmp-type echo-reply -j ACCEPT |

下面规则将帮助你预防 Web 服务器上的拒绝服务(DoS)攻击:

iptables -A INPUT -p tcp --dport 80 -m limit --limit 25/minute --limit-burst 100 -j ACCEPT

- -m limit:使用 limit 模块

- –limit 25/minute:此限制每分钟最多 25 个连接。根据具体要求更改此值

- –limit-burst 100:该值表示只有在连接总数达到 limit-burst 级别后,才执行 limit 25/minute。

在本文中列出了一些实用的 iptables 规则,可以参考。