共计 3636 个字符,预计需要花费 10 分钟才能阅读完成。

前言

LDAP(Lightweight Directory Access Protocol) 是基于 X.500 标准的轻量级目录访问协议,在 Unix 操作系统里面,和 NIS,DNS 一样,属于名称服务(Naming Service)。本文描述了如何在 Ubuntu 操作系统上面,搭建 LDAP 服务。

第一步:修改 hostname

127.0.0.1 localhost 127.0.1.1 ldap.ldapdomain.com alternative 192.168.5.180 ldap.ldapdomain.com注:在 Debain 里安装 OpenLDAP 时,Debian 会提示给 LDAP 的 admin 用户设置一个密码,然后就自动地创建了一个默认的数据库,这个默认的数据库使用了一个默认的 base DN,默认情况下,Debian 会使用本机的域名来作为 base DN,比如如果我的域名是 ldapdomain.com,那么 Debian 就会使用 dc=ldapdomain,dc=com 作为我的默认 base DN

第二步:安装,配置软件

sudo apt-get install -y slapd ldap-utils注:

slapd: openldap 服务端程序组件

slapd: 守护进程

slapdn

slapadd

slapcat: 导出 ldap 数据库文件为.ldif 格式

……

……

ldap-utils: openldap 命令行工具集(ldapsearch, ldapmodify, ldapadd,……)

配置 /etc/ldap/ldap.conf, 添加 BASE 和 URI. 这里的 BASE 为 dc=ldapdomain,dc=com URI 为 ldap://192.168.5.180:389

BASE dc=ldapdomain,dc=com URI ldap://192.168.5.180:389通过如下命令,对 slapd 进行再配置(如果默认配置可以满足需求,则跳过这一步)

dpkg-reconfigure slapd注:reconfigure 的内容,包括 baseDN,admin 管理员密码,后端数据库选择(HDB,BDB),是否删除旧的数据库,是否允许 LDAPv2 协议

安装 php 的 ldap 管理端软件:

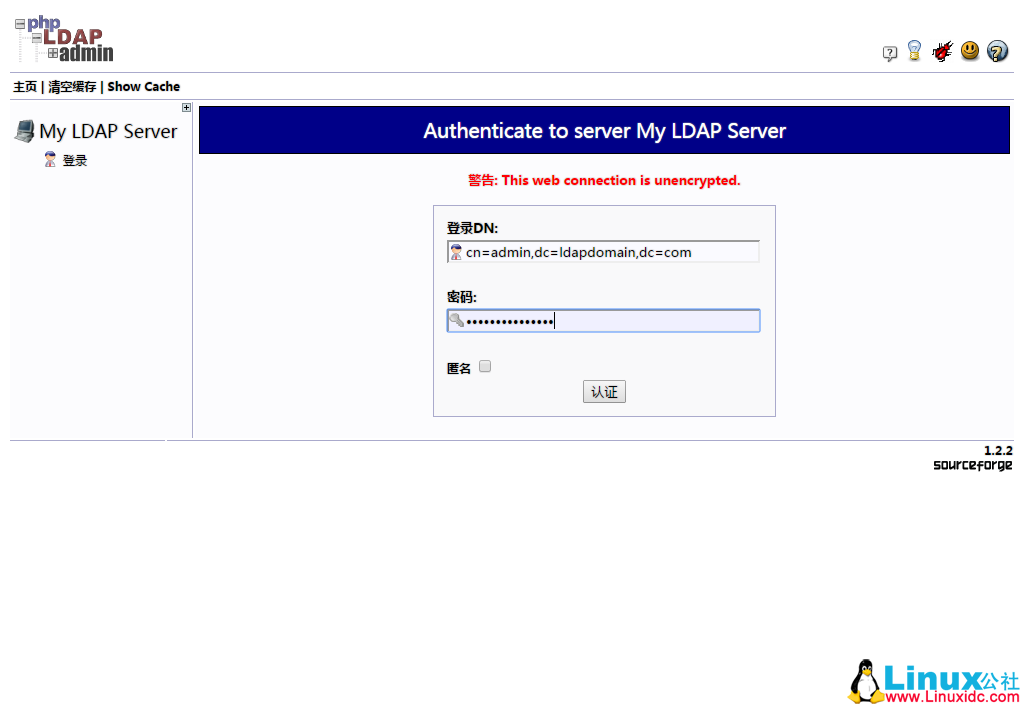

apt-get install -y phpldapadmin修改相应的配置文件 /etc/phpldapadmin/config.php,做如下修改:

(1) $servers->setValue(‘server’. ‘host’, ‘127.0.0.1’)# 修改为某个内网可访问的 IP 地址

(2) $servers->setValue(‘server’. ‘base’, array(‘dc=example,dc=com‘)) #修改为 baseDN,这里修改为 dc=ldapdomain,dc=com

(3) $servers->setValue(‘login’, ‘bind_id’, ‘cn=admin,dc=example,dc=com‘)# 修改为 baseDN 下的 admin, cn=admin,dc=ldapdomain,dc=com

(4) $config->custom->appearance[‘hide_template_warning’] = false #false 修改为 true

防火墙放行 Apache2:

ufw allow "Apache"ufw allow "Apache Full"ufw allow "Apache Secure" 之后,重启服务:

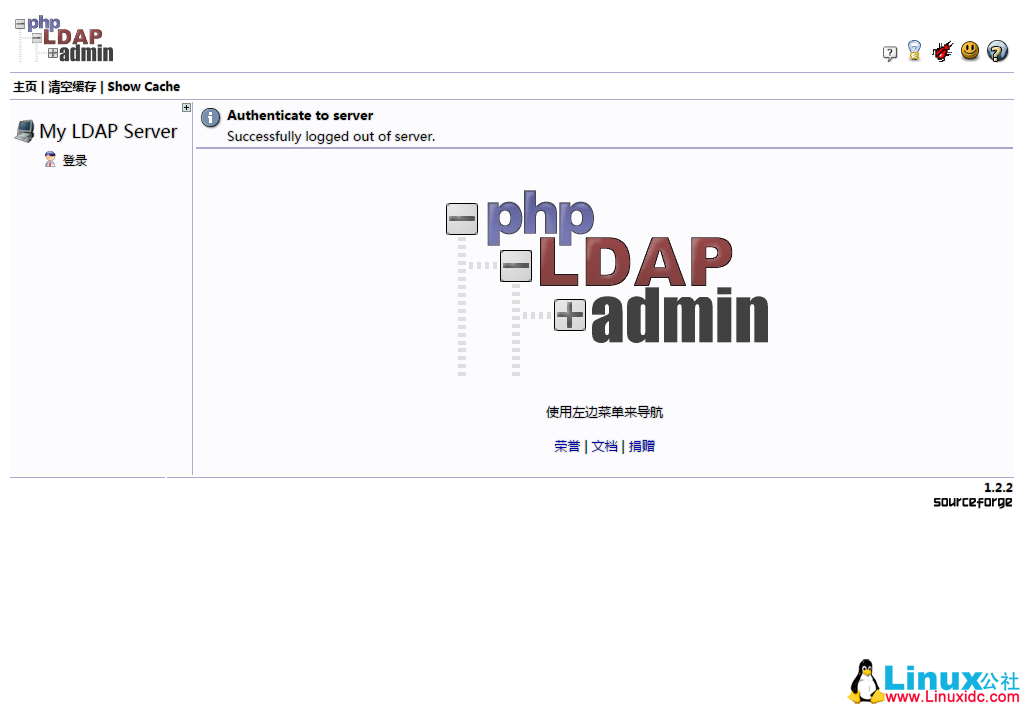

/etc/init.d/apache2 restart 通过 curl http://<IP-Address>/phpldapadmin 测试页面是否能够访问,如果成功之后,通过浏览器访问的效果如下:

第三步:LDAP 防火墙 ufw 配置

添加 tcp 端口 389(ldap 通信端口),以及 tcp 端口 636(ldaps 通信端口),这里的 server 端的 IP 地址为 192.168.5.180:

ufw allow proto tcp from any to 192.168.5.180 port 389 ufw allow proto tcp from any to 192.168.5.180 port 636 第四步:配置检查,添加数据

LDAP 的配置是由 cn=config 的树形解构组成,可以通过 ldapseach 查到该树形结构存在哪些 dn:

通过 sasl 的 external 认证方式进行查询:ldapsearch -Q -LLL -Y EXTERNAL -H ldapi:/// -b cn=config dn:注:

-Q : sasl 认证 model(相对于 - x 简单认证)

-LLL: 以 ldif 格式展示结果; 忽略注释; 忽略版本

-Y EXTERNAL: 用 sasl 的 external 认证方法

-H ldapi:/// : 连接 localhost

-b cn=config dn: 查询所有 cn=config 分支的 dn

通过简单认证,查询 ldap 的 baseDN 中的内容: ldapsearch -x -LLL -H ldap:/// -b dc=ldapdomain, dc=com ldapsearch -x -LLL -H ldap:/// -b dc=ldapdomain, dc=com dn: #only return dn object ldapsearch -x -LLL -h 192.168.5.180 -p 389 -b dc=ldapdomain ,dc=com ldapsearch -x -LLL -h 192.168.5.180 -p 389 -b dc=ldapdomain ,dc=com dn: #only return dn object ldapsearch -x -LLL -h 192.168.5.180 -p 389 -b dc=ldapdomain,dc=com objectClass=* # 匹配 objectClass创建新的结构,保存为 ldif 文件,并将其添加到数据库中:

vi structure.ldif内容如下:

dn: ou=people,dc=ldapdomain,dc=com objectClass: organizationalUnit ou: people dn: ou=group,dc=ldapdomain,dc=com objectClass: organizationalUnit ou: group注:在 structure.ldif 中,添加了两个条目,都属于 organizationalUnit 对象,一个的属性为 people,另一个属性为 group

利用 ldapadd 命令将 ldif 导入到数据库中:

ldapadd -x -D cn=admin,dc=ldapsearch,dc=com -W -f structure.ldif注:

-D cn=admin,dc=ldapsearch,dc=com: 由于要往数据库中写内容,所以需要用 admin 用户的权限进行操作

-W: 在命令行中提示输入 admin 用户的密码

-f: 需要导入的 ldif 文件的路径

导入完毕之后,通过命令可以看到 ldap 数据库中已经存在了相应的内容:

root@alternative:~# ldapsearch -x -LLL -h 192.168.5.180 -p 389 -b dc=ldapdomain,dc=com objectClass=* dn: dc=ldapdomain,dc=com objectClass: topobjectClass: dcObject objectClass: organization o: ldapdomain.com dc: ldapdomain dn: cn=admin,dc=ldapdomain,dc=com objectClass: simpleSecurityObject objectClass: organizationalRole cn: admin description: LDAP administrator dn: ou=people,dc=ldapdomain,dc=com objectClass: organizationalUnit ou: people dn: ou=group,dc=ldapdomain,dc=com objectClass: organizationalUnit ou: group更多 Ubuntu 相关信息见Ubuntu 专题页面 http://www.linuxidc.com/topicnews.aspx?tid=2

本文永久更新链接地址:http://www.linuxidc.com/Linux/2017-05/143762.htm