共计 991 个字符,预计需要花费 3 分钟才能阅读完成。

一、创建私有 CA

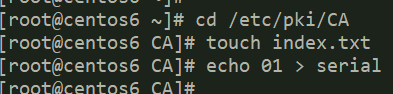

1、创建所需要的文件

2、创建私有密钥

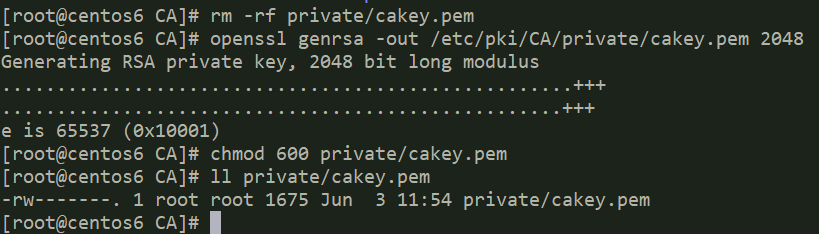

3、CA 自签证书

-new: 生成新证书签署请求;

-x509: 专用于 CA 生成自签证书;不自签的时候不要加该选项

-key: 生成请求时用到的私钥文件;

-days n:证书的有效期限;

-out /PATH/TO/SOMECERTFILE: 证书的保存路径;

填写信息时,Common Name 选项一定要与写成服务器名字,和 DNS 解析出来的名字一致。

谁访问自己就把 CA 证书给客户端一份,就可以信任自己这个证书颁发机构了

二、证书颁发

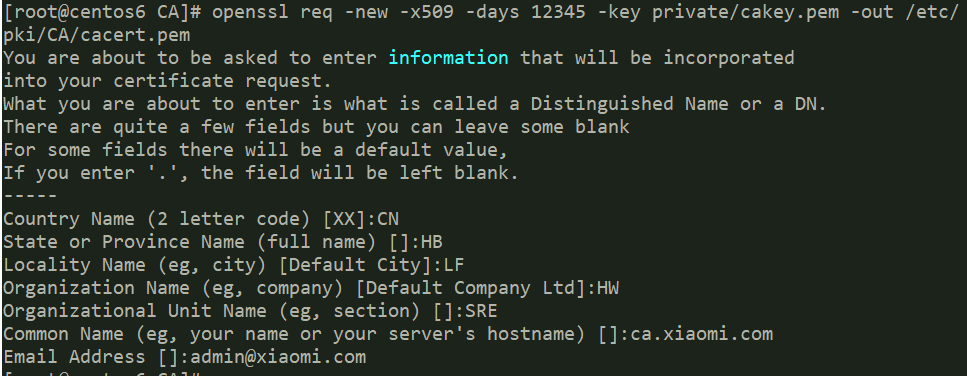

1、在 web 服务器生成证书请求

# mkdir -v /etc/httpd/ssl

# cd /etc/httpd/ssl

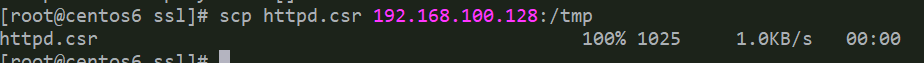

2、将证书请求发送给 CA 服务器。

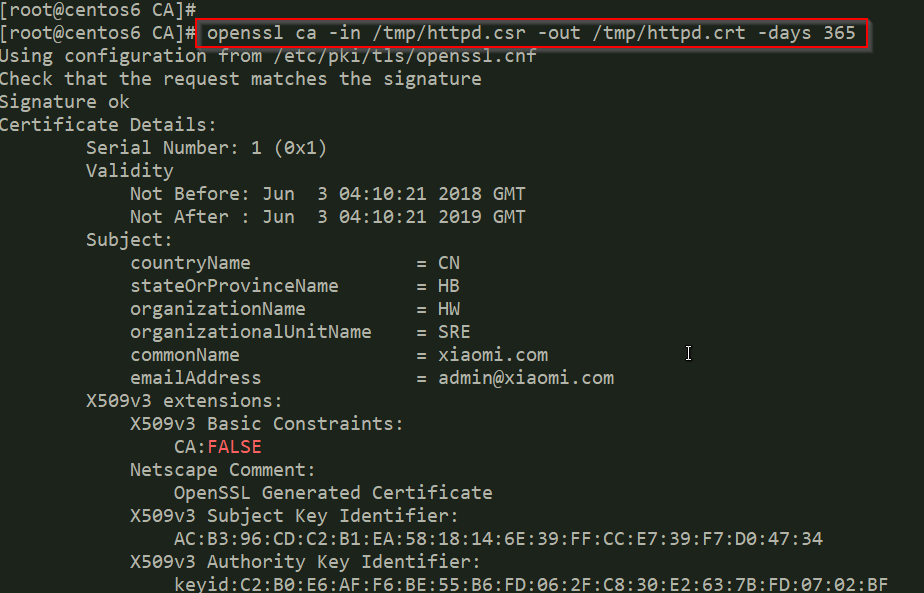

3、在 CA 服务器上签署证书

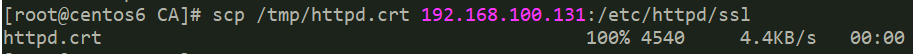

4、将证书发送给 web 服务器

查看证书信息:

openssl x509 -in /PATH/FROM/CERT_FILE -noout -text|-subject|-serial

三、吊销证书:

(a) 客户端获取要吊销的证书的 serial

# openssl x509 -in /PATH/FROM/CERT_FILE -noout -serial -subject

(b) CA 端

先根据客户提交的 serial 与 subject 信息,对比检验是否与 index.txt 文件中的信息一致;

吊销证书:

# openssl ca -revoke /etc/pki/CA/newcerts/SERIAL.pem

(c) 生成吊销证书的编号 (第一次吊销一个证书)

# echo 01 > /etc/pki/CA/crlnumber

(d) 更新证书吊销列表

# openssl ca -gencrl -out thisca.crl

查看 crl 文件:

# openssl crl -in /PATH/FROM/CRL_FILE.crl -noout -text

本文永久更新链接地址 :https://www.linuxidc.com/Linux/2018-06/152694.htm

正文完

星哥玩云-微信公众号