共计 1872 个字符,预计需要花费 5 分钟才能阅读完成。

Ubuntu 默认是没有安装 openssh-server 的,若要通过 SSH 协议来访问的话,那么必须要安装 ssh server。安装的话,在 Ubuntu 上多选择 apt-get 的方式,我们接下来就讨论使用 apt-get + 配置代理来下载并安装 openssh-server 的过程。

setp1:

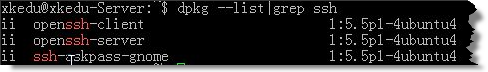

检查是否安装了 ssh

命令:dpkg –list|grep ssh

出现:

如果有 openssh-client 和 openssh-server 则是已安装

如果没有安装,可输入以下命令:

sudo apt-get install openssh-server

随后,Ubuntu 会自动下载并安装 openssh server,并一并解决所有的依赖关系。当您完成这一操作后,您可以找另一台计算机,然后使用一个 SSH 客户端软件(强烈推荐 PuTTy),输入您服务器的 IP 地址。如果一切正常的话,等一会儿就可以连接上了。并且使用现有的用户名和密码应该就可以登录了。

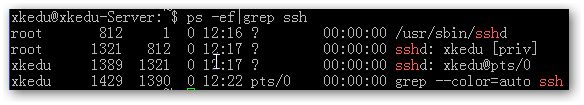

step2: 检测是否启动 ssh

命令:ps -ef|grep ssh

出现:

如果有 ssh 字眼,则表明已启动。

如果没有启动,输入以下命令:sudo /etc/init.d/ssh start

启动后出现:

* Starting OpenBSD Secure Shell server sshd [OK] 表明启动成功

如果想停止此服务,输入以下命令:sudo /etc/init.d/ssh stop

启动后出现:

* Stopping OpenBSD Secure Shell server sshd [OK] 表明停止成功

OpenSSH Server 就算安装好了。为了保证网络安装,还需要进一步设置优化,可以让 OpenSSH 登录时间更短,并且更加安全可靠。这一切都是通过修改 openssh 的配置文件 sshd_config 实现的。

首先,打开 sshd_config 文件:

# /etc/ssh/sshd_config

找到 GSSAPI options 这一节,将下面两行注释掉:

#GSSAPIAuthentication yes

#GSSAPIDelegateCredentials no

利用 PuTTy 通过证书认证登录 SSH 服务中,所有的内容都是加密传输的,安全性基本有保证。但是如果能使用证书认证的话,安全性将会更上一层楼,而且经过一定的设置,还能实现证书认证自动登录的效果。

然后再接着修改,开启证书认证选项:

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile %h/.ssh/authorized_keys

下一步我们需要为 SSH 用户建立私钥和公钥。首先要登录到需要建立密钥的账户下,这里注意退出 root 用户,需要的话用 su 命令切换到其它用户下。然后运行:

ssh-keygen

这里,我们将生成的 key 存放在默认目录下即可。建立的过程中会提示输入 passphrase,这相当于给证书加个密码,也是提高安全性的措施。

ssh-keygen 命令会生成两个密钥:

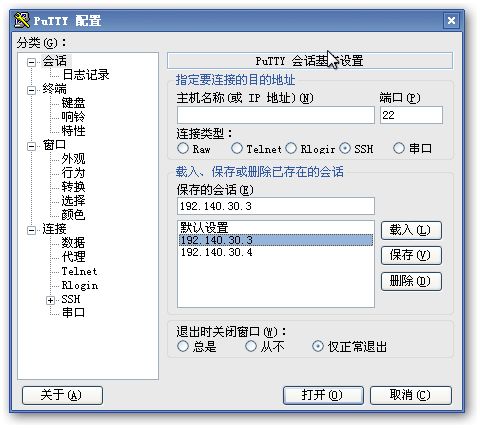

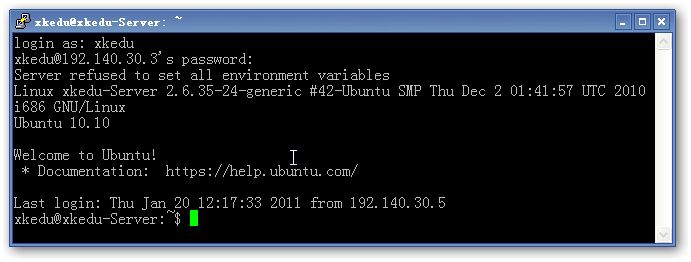

全部设置好之后,重新启动一下服务器。然后使用一个 SSH 客户端软件 (强烈推荐 PuTTy),尝试登录安装有 SSH 服务的主机,输入正确的密钥,你就可以远程操纵了。

这是 PuTTY 软件界面

输入用户名和密码 就可以实现远程控制了!

OpenSSH 的详细介绍 :请点这里

OpenSSH 的下载地址 :请点这里

相关阅读 :

通过 OpenSSH 远程登录时的延迟问题解决 http://www.linuxidc.com/Linux/2013-07/86879.htm

Ubuntu 12.10 下 OpenSSH 的离线安装方法 http://www.linuxidc.com/Linux/2013-04/82814.htm

OpenSSH 升级步骤及注意事项详解 http://www.linuxidc.com/Linux/2013-04/82123.htm

OpenSSH 普通用户无法登录的几种情况的解决方法 http://www.linuxidc.com/Linux/2012-05/59457.htm

通用线程: OpenSSH 密钥管理,第 1 部分理解 RSA/DSA 认证 http://www.linuxidc.com/Linux/2011-08/39871.htm

RedHat 安装 OpenSSH 和配置 sftp 锁定目录 http://www.linuxidc.com/Linux/2012-12/75398.htm

更多 Ubuntu 相关信息见 Ubuntu 专题页面 http://www.linuxidc.com/topicnews.aspx?tid=2